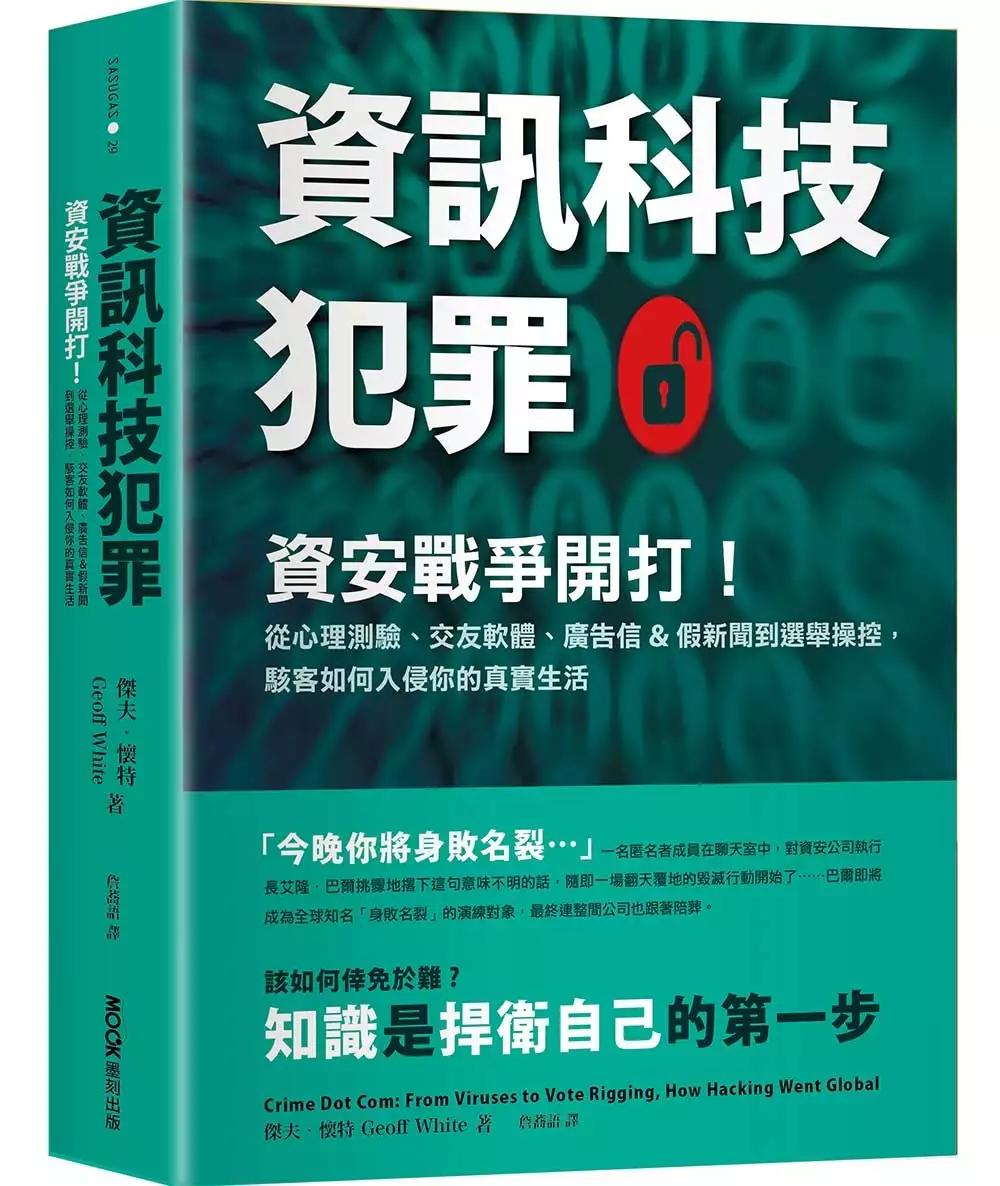

監視器駭客網站的問題,我們搜遍了碩博士論文和台灣出版的書籍,推薦GeoffWhite寫的 資訊科技犯罪:資安戰爭開打!從心理測驗、交友軟體、廣告信&假新聞到選舉操控,駭客如何入侵你的真實生活 和王葉的 駭客攻防從入門到精通實戰篇(第2版)都 可以從中找到所需的評價。

這兩本書分別來自墨刻 和機械工業所出版 。

東吳大學 法律學系 范文清所指導 齊偉蓁的 警察對集會遊行行使資訊職權的界限──以對網路社群平台與網路通訊軟體的資料蒐集行為為中心 (2020),提出監視器駭客網站關鍵因素是什麼,來自於集會遊行、警察資訊職權、網路社群平台、網路通訊軟體、基本權利競合。

而第二篇論文世新大學 法律學研究所(含碩專班) 王郁琦所指導 許嘉芳的 臉部辨識的隱私權爭議研究 (2019),提出因為有 臉部辨識、隱私權的重點而找出了 監視器駭客網站的解答。

資訊科技犯罪:資安戰爭開打!從心理測驗、交友軟體、廣告信&假新聞到選舉操控,駭客如何入侵你的真實生活

為了解決監視器駭客網站 的問題,作者GeoffWhite 這樣論述:

仰賴科技的數位世界,網路犯罪無所不在,該如何倖免於難? **********「知識」是捍衛自己的第一步!********** #假新聞#網軍#勒索病毒#釣魚郵件#DDoS攻擊#零日漏洞#個資遭駭#暗網#劍橋分析 #史諾登洩密#激進駭客#網路酸民#匿名者行動#殭屍網路 **********這是一場關乎你我、難以想像的全面隱形戰爭********** 有一種潛藏的威脅,表面上你看不見、摸不到, 可是它正從你的生活消費、遊戲娛樂、人際關係滲透進來! ☆網路犯罪如何影響當代社會☆ ☻看似有趣的臉書心理測驗竟成個資外洩媒介? ☻超熱門電腦遊戲《當個創世神》成為網路勒索的對象? ☻想上約會網

站找對象,結果個人私密檔案全曝光? ☻收信時看到「獻給你的情書」可別點下去!因為有可能是…… ☻電影《名嘴出任務》引發駭客攻陷索尼網絡? ☆細說從頭駭客驚人事實☆ ☻網路酸民與山達基教會因為阿湯哥的一支影片槓起來? ☻網路攝影機、麥克風、智慧電視、寶寶監視器竟是駭客的攻擊面? ☻知名電信業者的客服居然是詐騙集團喬裝的? ☻蘇聯解體是導致信用卡詐騙犯罪開始興盛的關鍵因素? 點點滑鼠、敲敲鍵盤、專注盯著螢幕,這是現代人的日常 然而,在電腦的另一端,有一股勢力正蠢蠢欲動 趁你不注意時,心懷不軌的惡棍竊取你的祕密與財富 當今,不斷進化、茁壯的犯罪型駭客 不僅掠奪金錢、機密,甚至能擾亂局勢、顛覆世

界 駭客犯罪,並非遙不可及,其實與你的生活緊密相連 ★本書介紹★ 英國科技報導記者傑夫.懷特透過本書,娓娓道來駭客不可思議的發展歷程。 早從1970年代嬉皮科技社群的濫觴、在東歐集團的殘壁斷垣中茁壯成長, 到如今的發達成熟,形成了網路世界最具威脅性的摧毀力量。 透過本書,將帶你一窺真實世界中的網路犯罪行動如何運作, 作者親自採訪最具代表性的駭客入侵事件幕後要角, 透露高科技騙子如何運用縝密策略入侵我們的線上生活、竊取財富與機密, 而這些伎倆又如何被民族國家利用來瞄準人民、影響選舉,甚至準備發動網路戰爭。 從「匿名者」(Anonymous)到「暗網」(Dark Web), 從Ashley

Madison個資遭駭到選舉舞弊, 本書是一部令人戰慄、頭暈目眩的作品, 除了向讀者展示了駭客歷史的前世今生、駭客技術的未來, 還有面對駭客技術我們自衛的方式。 ★本書特色★ 1. 介紹代表性的駭客真實事件 深入淺出介紹駭客起源、發展與關鍵事件,是一窺網路犯罪世界的絕佳入門讀物 2. 述說精采絕倫的駭客行動 將複雜駭客入侵事件層層抽絲剝繭、生動描述,讀者猶如置身懸疑鬥智電影場景 3. 專業科技術語化繁為簡 將艱澀難懂的行話術語變得易於理解,非科技專業的讀者也能輕鬆上手 4. 與世界趨勢無縫接軌 能讓讀者快速瞭解影響全球的國際駭客攻擊事件,掌握重要科技趨勢 5.

權威調查記者第一手採訪報導 作者近身採訪駭客事件要角,兼具專業度與真實性,對駭客事件有獨特洞察與深入剖析 ★各界好評★ 從1980年代到2016年美國總統大選間的重要駭客攻擊事件,其中也穿插了2015年孟加拉中央銀行搶劫驚心動魄的描述,這是一本一窺網路黑社會世界的最佳入門書。 《環球郵報》 若你想要了解網路犯罪如何影響當代社會,就應該花些時間讀讀這本書……推薦給你。 《Choice雜誌》 傑夫.懷特以他獨具洞見與才華洋溢的文筆描寫一個人人關切的議題── 每時每刻都有罪犯、惡棍、恐怖分子、敵對國家行動者正在攻擊我們的電腦與網路,使我們的金錢、安全與自由岌岌可危。本書將散亂的資訊拼湊起來,描

繪成一幅信息豐富、深入淺出的最新畫面。 英國作家 愛德華.盧卡斯(Edward Lucas)

警察對集會遊行行使資訊職權的界限──以對網路社群平台與網路通訊軟體的資料蒐集行為為中心

為了解決監視器駭客網站 的問題,作者齊偉蓁 這樣論述:

行政行為的可靠性,相當程度在於所掌握的資料精確度,此點在警察行政中亦然。國家對於人民透過集體形式表達意見的權利,不只負擔著保護集會免於外界干預(不論干預來自國家或其他人民),也負擔著調和集會人民與公共秩序間衝突的任務。因為這個領域的特性,使得擔負主管機關職責的警察,有更高的資訊需求。而在資訊社會中,人民交換意見的方式,更為快速多元,面對新的資訊交換方式(或說新的資料來源),警察是否能夠從中獲取資料,以便遂行其任務,即是一個值得注意的方向。本文以警察基於維護集會之目的,直接蒐集網路社群平台、網路通訊軟體中集會相關資料的合憲性為對象進行討論。首先分析網路社群平台與網路通訊軟體的特性,並以「資料的

公開性」以及「警察資料蒐集行為的公開性」兩項因素作為分類標準,將這些可能的資料蒐集行為區分為四種類型:未表明身分蒐集公開資料、表明身分蒐集公開資料、表明身分蒐集非公開資料,以及未表明身分蒐集非公開資料。接著,分別檢討集會自由、言論自由、秘密通訊自由、資訊自主權這四個憲法明文或廣受承認的基本權利,其保障範圍、保障主體,發現本文所討論的四種資料蒐集措施均至少涉及一個基本權利的保障。因為多數措施涉及複數基本權利的保障領域,因此本文在第四章先討論基本權利競合時,應該以何種方式進行合憲性審查。在確認了審查的標準後,才對四種資料蒐集措施合憲性進行分析。而依據本文的分析,第一種資料蒐集措施,即未表明身分蒐集

公開資料,適用的範圍較為有限;第二種資料蒐集措施,即「表明身分蒐集公開資料」,因違反必要性原則的要求而違憲;第三種類型的資料蒐集措施,即「表明身分蒐集公開資料」可以通過比例原則的檢驗,為合憲,但在具體個案適用上必須注意狹義比例性的要求。最後,第四種措施,即「未表明身分蒐集非公開資料」,欠缺授權基礎,亦屬違憲。在結束合憲性檢討後,本文在第五章更進一步針對解釋論層次上存在的缺憾,嘗試提出修法建議,以期法制更為完善。

駭客攻防從入門到精通實戰篇(第2版)

為了解決監視器駭客網站 的問題,作者王葉 這樣論述:

本書重點: 認識駭客: 介紹駭客攻擊前對資訊的掃描以及網路監控技巧 介紹系統常見漏洞攻擊與防禦技巧 認識病毒並介紹病毒入侵與防禦技巧,同時曝光製作簡單病毒的操作 認識木馬並介紹木馬的偽裝與生成、加殼與脫殼以及木馬的清除 介紹通過入侵偵測技術自動檢測可疑行為,在系統受到危害前發出警告,防患於未然 介紹代理和日誌清除技術,此為駭客入侵常用的隱藏和清除入侵痕跡的手段 介紹幾種常見的遠端控制技術,通過遠端控制不需要親自接觸使用者的電腦,而可以對該電腦進行操作,如今該技術在遠端教育、遠端協助、遠端維護等方向應用較多 介紹NTFS檔、多媒體、Word檔、光碟等的常見加密/解密技術,以及幾種常用的加密/解密

工具 介紹常見的網路欺騙方式以及防範方法介紹SQL注入、網路釣魚等常見網站攻擊手法,並給出了預防措施 介紹系統和資料的備份與恢復,在系統遭受木馬病毒攻擊而無法使用時,備份與恢復就能夠發揮其作用 介紹間諜軟體的清除和系統清理,以保證系統環境更加安全 介紹常用購物軟體、銀行APP軟體的安全防護措施,以及常用手機安全軟體的設置 《駭客攻防從入門到精通 實戰篇 第2版》讀者對象: 沒有多少電腦操作基礎的廣大讀者 需要獲得資料保護的日常辦公人員 相關網路管理人員、網吧工作人員 喜歡鑽研駭客技術但程式設計基礎薄弱的讀者 電腦技術愛好者 前 言 第1章 從零開始認識駭客 / 1

1.1 認識駭客 / 2 1.1.1 白帽、灰帽和黑帽駭客 / 2 1.1.2 駭客、紅客、藍客和駭客 / 2 1.2 認識IP位址 / 2 1.2.1 IP地址概述 / 2 1.2.2 IP地址的分類 / 3 1.3 認識埠 / 4 1.3.1 埠的分類 / 5 1.3.2 查看埠 / 6 1.3.3 開啟和關閉埠 / 7 1.4 駭客常用術語與命令 / 11 1.4.1 駭客常用術語 / 11 1.4.2 測試物理網路的ping命令 / 13 1.4.3 查看網路連接的netstat命令 / 15 1.4.4 工作組和域的net命令

/ 17 1.4.5 23埠登錄的telnet命令 / 20 1.4.6 傳輸協議FTP命令 / 21 1.4.7 查看網路配置的ipconfig命令 / 22 1.5 在電腦中創建虛擬測試環境 / 22 1.5.1 認識虛擬機器 / 23 1.5.2 在VMware中新建虛擬機器 / 23 1.5.3 在VMware中安裝作業系統 / 25 1.5.4 安裝VirtualBox / 29 第2章 資訊的掃描與 / 31 2.1 埠掃描器 / 32 2.1.1 X-Scan / 32 2.1.2 SuperScan / 38 2.1.3 Sc

anPort / 41 2.1.4 網路埠掃描器 / 42 2.2 漏洞掃描器 / 43 2.2.1 SSS / 43 2.2.2 Zenmap / 46 2.3 常見的工具 / 49 2.3.1 什麼是器? / 49 2.3.2 捕獲網頁內容的艾菲網頁偵探 / 49 2.3.3 SpyNet Sniffer器 / 53 2.3.4 網路封包分析軟體Wireshark / 54 2.4 運用工具實現網路監控 / 55 2.4.1 運用長角牛網路監控機實現網路監控 / 55 2.4.2 運用Real Spy Monitor監控網路 / 60 第

3章 系統漏洞入侵與防範 / 65 3.1 系統漏洞基礎知識 / 66 3.1.1 系統漏洞概述 / 66 3.1.2 Windows 10系統常見漏洞 / 66 3.2 Windows伺服器系統入侵 / 67 3.2.1 入侵Windows伺服器流程曝光 / 67 3.2.2 NetBIOS漏洞攻防 / 68 3.3 DcomRpc溢出工具 / 73 3.3.1 DcomRpc漏洞描述 / 73 3.3.2 DcomRpc入侵 / 75 3.3.3 DcomRpc漏洞防範方法 / 75 3.4 用MBSA檢測系統漏洞 / 77 3.4.1 M

BSA的安裝設置 / 78 3.4.2 檢測單台電腦 / 79 3.4.3 檢測多台電腦 / 80 3.5 手動修復系統漏洞 / 81 3.5.1 使用Windows Update修復系統漏洞 / 81 3.5.2 使用360安全衛士修復系統漏洞 / 82 第4章 病毒入侵與防禦 / 84 4.1 病毒知識入門 / 85 4.1.1 電腦病毒的特點 / 85 4.1.2 病毒的三個基本結構 / 85 4.1.3 病毒的工作流程 / 86 4.2 簡單病毒製作過程曝光 / 87 4.2.1 Restart 病毒 / 87 4.2.2 U盤病毒

/ 91 4.3 巨集病毒與郵件病毒防範 / 93 4.3.1 巨集病毒的判斷方法 / 93 4.3.2 防範與清除巨集病毒 / 94 4.3.3 全面防禦郵件病毒 / 95 4.4 網路蠕蟲病毒分析和防範 / 95 4.4.1 網路蠕蟲病毒實例分析 / 96 4.4.2 網路蠕蟲病毒的全面防範 / 96 4.5 預防和查殺病毒 / 98 4.5.1 掌握防範病毒的常用措施 / 98 4.5.2 使用殺毒軟體查殺病毒 / 99 第5章 木馬入侵與防禦 / 101 5.1 認識木馬 / 102 5.1.1 木馬的發展歷程 / 102 5.1

.2 木馬的組成 / 102 5.1.3 木馬的分類 / 103 5.2 木馬的偽裝與生成 / 104 5.2.1 木馬的偽裝手段 / 104 5.2.2 使用檔捆綁器 / 105 5.2.3 自解壓木馬製作流程曝光 / 108 5.2.4 CHM木馬製作流程曝光 / 110 5.3 木馬的加殼與脫殼 / 113 5.3.1 使用ASPack進行加殼 / 113 5.3.2 使用PE-Scan檢測木馬是否加殼 / 115 5.3.3 使用UnASPack進行脫殼 / 116 5.4 木馬清除軟體的使用 / 117 5.4.1 用木馬清除專家清除木

馬 / 117 5.4.2 在Windows進程管理器中管理進程 / 122 第6章 入侵偵測技術 / 126 6.1 入侵偵測概述 / 127 6.2 基於網路的入侵偵測系統 / 127 6.2.1 包器和網路監視器 / 128 6.2.2 包器和混雜模式 / 128 6.2.3 基於網路的入侵偵測:包器的發展 / 128 6.3 基於主機的入侵偵測系統 / 129 6.4 基於漏洞的入侵偵測系統 / 130 6.4.1 運用流光進行批量主機掃描 / 130 6.4.2 運用流光進行指定漏洞掃描 / 133 6.5 薩客嘶入侵偵測系統 / 13

4 6.5.1 薩客嘶入侵偵測系統簡介 / 134 6.5.2 設置薩客嘶入侵偵測系統 / 135 6.5.3 使用薩客嘶入侵偵測系統 / 138 6.6 利用WAS檢測網站 / 140 6.6.1 WAS簡介 / 141 6.6.2 檢測網站的承受壓力 / 141 6.6.3 進行資料分析 / 144 第7章 代理與日誌清除技術 / 146 7.1 代理伺服器軟體的使用 / 147 7.1.1 利用“代理獵手”找代理 / 147 7.1.2 用SocksCap32設置動態代理 / 152 7.2 日誌檔的清除 / 154 7.2.1 手工清

除伺服器日誌 / 154 7.2.2 使用批次處理清除遠端主機日誌 / 157 第8章 遠端控制技術 / 159 8.1 遠程控制概述 / 160 8.1.1 遠端控制技術發展歷程 / 160 8.1.2 遠端控制技術原理 / 160 8.1.3 遠端控制的應用 / 160 8.2 遠端桌面連接與協助 / 161 8.2.1 Windows系統的遠端桌面連接 / 161 8.2.2 Windows系統遠端關機 / 162 8.3 利用“任我行”軟體進行遠端控制 / 164 8.3.1 配置伺服器端 / 164 8.3.2 通過伺服器端程式進行遠端

控制 / 165 8.4 有效防範遠程入侵和遠程監控 / 167 8.4.1 防範IPC$遠程入侵 / 167 8.4.2 防範註冊表和Telnet遠程入侵 / 174 第9章 加密與解密技術 / 177 9.1 NTFS檔案系統加密和解密 / 178 9.1.1 加密操作 / 178 9.1.2 解密操作 / 178 9.1.3 複製加密檔 / 179 9.1.4 移動加密檔 / 179 9.2 光碟的加密與解密技術 / 179 9.2.1 使用CD-Protector軟體加密光碟 / 180 9.2.2 加密光碟破解方式曝光 / 181

9.3 用“私人磁片”隱藏大檔 / 181 9.3.1 “私人磁片”的創建 / 182 9.3.2 “私人磁片”的刪除 / 183 9.4 使用Private Pix為多媒體檔加密 / 183 9.5 用ASPack對EXE檔進行加密 / 186 9.6 利用“加密精靈”加密 / 187 9.7 軟體破解實用工具 / 188 9.7.1 十六進位編輯器HexWorkshop / 188 9.7.2 註冊表監視器RegShot / 191 9.8 MD5加密破解方式曝光 / 192 9.8.1 本地破解MD5 / 192 9.8.2 線上破解MD5 /

193 9.8.3 PKmd5加密 / 194 9.9 給系統桌面加把超級鎖 / 194 9.9.1 生成後門口令 / 194 9.9.2 設置登錄口令 / 196 9.9.3 如何解鎖 / 196 9.10 壓縮檔的加密和解密 / 197 9.10.1 用“好壓”加密檔 / 197 9.10.2 RAR Password Recovery / 198 9.11 Word檔的加密和解密 / 199 9.11.1 Word自身功能加密 / 199 9.11.2 使用Word Password Recovery解密Word文檔 / 202 9.12

宏加密和解密技術 / 203 第10章 網路欺騙與安全防範 / 206 10.1 網路欺騙和網路管理 / 207 10.1.1 網路釣魚——Web欺騙 / 207 10.1.2 WinArpAttacker——ARP欺騙 / 212 10.1.3 利用網路守護神保護網路 / 214 10.2 郵箱帳戶欺騙與安全防範 / 218 10.2.1 駭客常用的郵箱帳戶欺騙手段 / 218 10.2.2 郵箱帳戶安全防範 / 218 10.3 使用蜜罐KFSensor誘捕駭客 / 221 10.3.1 蜜罐的概述 / 222 10.3.2 蜜罐設置 / 22

3 10.3.3 蜜罐誘捕 / 225 10.4 網路安全防範 / 225 10.4.1 網路監聽的防範 / 225 10.4.2 金山貝殼ARP防火牆的使用 / 226 第11章 網站攻擊與防範 / 228 11.1 認識網站攻擊 / 229 11.1.1 拒絕服務攻擊 / 229 11.1.2 SQL注入 / 229 11.1.3 網路釣魚 / 229 11.1.4 社會工程學 / 229 11.2 Cookie注入攻擊 / 230 11.2.1 Cookies欺騙及實例曝光 / 230 11.2.2 Cookies注入及預防 / 23

1 11.3 跨站腳本攻擊 / 232 11.3.1 簡單留言本的跨站漏洞 / 233 11.3.2 跨站漏洞的利用 / 236 11.3.3 對跨站漏洞的預防措施 / 242 11.4 “啊D”SQL注入攻擊曝光 / 244 第12章 系統和資料的備份與恢復 / 251 12.1 備份與還原作業系統 / 252 12.1.1 使用還原點備份與還原系統 / 252 12.1.2 使用GHOST備份與還原系統 / 254 12.2 使用恢復工具來恢復誤刪除的資料 / 262 12.2.1 使用Recuva來恢復資料 / 262 12.2.2 使用F

inalData來恢復資料 / 266 12.2.3 使用FinalRecovery來恢復資料 / 270 12.3 備份與還原使用者資料 / 273 12.3.1 使用驅動精靈備份和還原驅動程式 / 273 12.3.2 備份和還原IE流覽器的我的最愛 / 277 12.3.3 備份和還原QQ聊天記錄 / 280 12.3.4 備份和還原QQ自訂表情 / 282 12.3.5 備份和還原微信聊天記錄 / 285 第13章 間諜軟體的清除和系統清理 / 290 13.1 認識流氓軟體與間諜軟體 / 291 ......

臉部辨識的隱私權爭議研究

為了解決監視器駭客網站 的問題,作者許嘉芳 這樣論述:

相較於傳統的簽章或指紋辨識需要本人的意願配合,臉部辨識不需要專業設備,只需要一台行動裝置即可遠端蒐集和辨認。惟隨著這項技術的廣泛運用,社會對於人的「辨識」已經無所不在,我們正一點一滴的失去個人隱私權。如果在我們不知情的情況下即進行蒐集與辨認,將可能導致我們因為害怕被監視,而在做任何事情之前都先進行自我審查。故本文從臉部辨識的基本原理及現行應用出發,討論在隱私領域可能造成的挑戰。並藉由美國、歐盟與我國的相關法制進行探討,說明在不同法制規範下使用這項技術對於隱私權之保護是否足夠。